Tổng kết an ninh mạng năm 2022 và dự báo năm 2023 ở Việt Nam

Năm 2022, thiệt hại do virus máy tính gây ra đối với người dùng Việt Nam ở mức 21.200 tỷ đồng (tương đương 883 triệu USD). Lần đầu tiên sau hơn 10 năm Tập đàn Công nghệ Bkav thực hiện thống kê, con số thiệt hại ghi nhận giảm so với các năm trước đó. Kết quả này từ chương trình “Đánh giá an ninh mạng dành cho người sử dụng cá nhân” do Bkav thực hiện tháng 12-2022.

Trên phạm vi toàn cầu, tội phạm mạng gây thiệt hại lên tới hơn 1.000 tỷ USD mỗi năm, tương đương 1,18% GDP toàn cầu. Mức thiệt hại 883 triệu USD (tương đương 0,24% GDP của Việt Nam) thuộc nhóm thấp so với thế giới. Cùng với đó, Việt Nam tăng 25 bậc về chỉ số an toàn an ninh mạng GCI, cho thấy nỗ lực của Chính phủ và giới an ninh mạng trong nước. (GCI – Global Cybersecurity Index là thước đo về an ninh mạng toàn cầu của Liên minh Viễn thông Quốc tế ITU – International Telecommunication Union).

Tuy nhiên, bức tranh toàn cảnh an ninh mạng 2022 tại Việt Nam vẫn còn những điểm nóng đáng quan ngại: mã độc đánh cắp tài khoản đã có thể “xuyên thủng” cơ chế bảo mật 2 lớp; số lượng máy tính nhiễm mã độc APT (Advanced Persistent Threat, tấn công có chủ đích) ở mức cao; ransomware (mã độc đòi tiền chuộc) chuyển hướng tấn công sang máy chủ; lừa đảo tài chính online bùng nổ; Việt Nam có tới 6,8 triệu người dùng tham gia thị trường tiền mã hóa là tiềm năng nhưng thách thức cũng rất lớn…

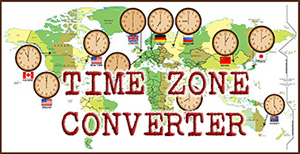

Số máy tính Việt Nam bị nhiễm 5 dòng mã độc phổ biến năm 2022.

180.000 máy tính trong các cơ quan tổ chức nhiễm mã độc APT

Theo thống kê của Bkav, 180.000 máy tính trong các cơ quan, tổ chức Việt Nam bị nhiễm mã độc APT trong năm vừa qua. Con đường phát tán chủ yếu vẫn là gửi email với nội dung dụ dỗ hoặc thúc giục mở file đính kèm. Mã độc kích hoạt ngay khi người dùng mở file, từ đó âm thầm hoạt động trên máy tính nạn nhân: cài đặt thêm các module thành phần khác để điều khiển từ xa, đánh cắp dữ liệu, leo thang đặc quyền, lợi dụng thiết bị để tiếp tục hành vi tấn công len sâu hơn vào hệ thống của cơ quan, tổ chức…

Để lẩn tránh các giải pháp bảo mật, mã độc sử dụng rất nhiều kỹ thuật tinh vi như DLLSideLoading (ẩn náu dưới các phần mềm hệ thống, phần mềm nổi tiếng như Google, Office, Antivirus), fileless (kỹ thuật tàng hình), được lập trình bằng nhiều ngôn ngữ khác nhau, CVE, bootkit, rootkit…

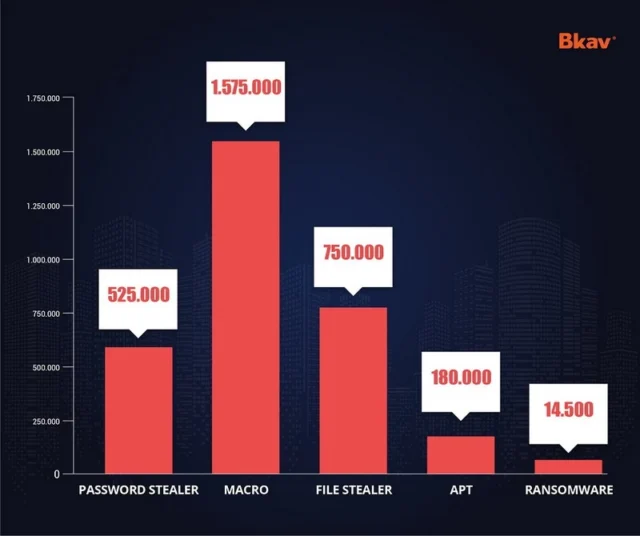

Mã độc đánh cắp tài khoản có thể “xuyên thủng” cơ chế bảo mật 2 lớp

Nếu cho rằng các tài khoản được xác thực 2 bước (2FA – 2 factor authentication) là an toàn tuyệt đối, bạn đã sai lầm. Ít nhất điều này không đúng với PasswordStealer. Dòng mã độc này lây nhiễm hơn 525.000 máy tính tại Việt Nam trong năm qua, với hơn 15.000 biến thể, đánh cắp và chiếm đoạt tài khoản Facebook, Gmail, tài khoản ngân hàng, ví điện tử… của nạn nhân.

Nhằm vượt qua cơ chế xác thực 2 bước, đầu tiên hacker dùng cookies đánh cắp được để đăng nhập tài khoản. Tiếp đến, chúng sử dụng mật khẩu để xác thực và thực hiện hàng loạt các thao tác như đổi số điện thoại, email khôi phục, đặt mật khẩu mới, đăng xuất hết ra khỏi các thiết bị khác nhằm chiếm đoạt tài khoản.

Cách thức hacker đánh cắp, chiếm đoạt tài khoản có xác thực bởi cơ chế bảo mật 2 lớp.

PasswordStealer chủ yếu phát tán qua các phần mềm crack, phần mềm giả mạo. Tuy nhiên, khảo sát của Bkav cho thấy, 14% người dùng được hỏi vẫn chọn cài đặt phần mềm từ nguồn bất kỳ tìm được qua Google, thay vì tìm đến nguồn chính thống như website của nhà sản xuất, kho phần mềm đáng tin cậy. 21% người dùng chưa có thói quen kiểm tra virus trước khi mở các file từ Internet. Đây là những con số đáng báo động, dẫn đến nguy cơ cao bị nhiễm dòng mã độc này.

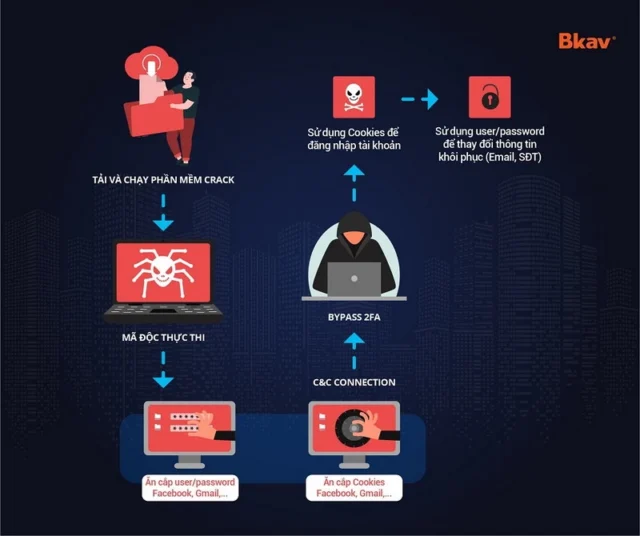

Mã độc Macro – “kẻ mở đường” nguy hiểm

Sự phổ biến của file văn bản và quan niệm cho rằng các file này ít nguy hiểm là hai nguyên nhân chính dẫn đến tình trạng bùng nổ mã độc Macro trong năm 2022, hơn 1,5 triệu máy tính của người dùng Việt Nam bị lây nhiễm dòng malware này.Sau khi xâm nhập vào máy, mã độc tiến hành thu thập thông tin, cài cắm các mã độc khác và đặc biệt sẽ tìm, lây lan sang các file tài liệu khác để phát tán mạnh hơn nữa.

Mã độc Macro phát tán thông qua việc gửi và nhận file tài liệu.

Đứng thứ 2 trong Top lây nhiễm trong năm qua là mã độc đánh cắp file dữ liệu FileStealer, xâm nhập 750.000 máy tính.Con số lây nhiễm khủng này là nhờ việc mã độc kết hợp giữa phát tán qua USB và giả mạo icon các phần mềm PDF, MS Office, khiến người dùng lầm tưởng mã độc là các file tài liệu và mở chúng lên. Khi được kích hoạt, FileStealer tìm kiếm toàn bộ các file định dạng .doc, docx, xls, xlsx, pdf… gửi về máy chủ của hacker.

Ransomware chuyển hướng tấn công sang máy chủ

Năm 2022, các chuyên gia Bkav ghi nhận chiến dịch tấn công ransomware (mã độc mã hóa tống tiền) quy mô lớn, nhắm vào các máy chủ chứa dữ liệu kế toán.

Nếu như trong năm 2021 chưa tới 1.000 máy chủ nhiễm ransomware thì năm 2022 ghi nhận hơn 14.500 máy, theo thống kê của Bkav. Riêng chiến dịch tấn công ransomware nhắm vào máy chủ chứa dữ liệu kế toán được ghi nhận từ tháng 4-2022 (hiện tại vẫn đang tiếp diễn) đã xâm nhập 1.355 máy chủ.

Ông Nguyễn Tiến Đạt, Tổng Giám đốc phụ trách mảng Chống mã độc (AntiMalware) của Bkav, cho biết: “Máy chủ là nơi lưu trữ dữ liệu quan trọng của cơ quan, tổ chức, doanh nghiệp, cũng là nơi công khai các dịch vụ ra Internet nên hacker dễ tiếp cận hơn. Cùng với đó, kỳ vọng thu được nguồn lợi tài chính từ việc mã hóa tống tiền là các nguyên nhân khiến dòng mã độc này tăng đột biến thời gian vừa qua.”

Khảo sát của Bkav cho thấy, 40% người dùng Việt Nam không sao lưu (backup) dữ liệu, hoặc thực hiện không đúng cách (sao lưu sang 1 ổ lưu trữ khác gắn trên cùng máy tính). Điều này dẫn đến những thiệt hại nặng nề, không thể khôi phục lại dữ liệu khi không may trở thành nạn nhân của tấn công ransomware.

Để giảm nguy cơ, Bkav khuyến cáo người dùng thường xuyên sao lưu dữ liệu quan trọng và lưu trữ sang một nơi khác như USB/ổ cứng gắn ngoài, máy tính khác, Cloud Storage (Google Drive, One Drive, iCloud…). Cài đặt phần mềm diệt virus có tính năng ngăn chặn ransomware để được bảo vệ tự động.

Bùng nổ lừa đảo tài chính online

Trong năm qua, nhiều người trở thành nạn nhân của các chiêu thức lừa đảo tài chính online. Có thể kể đến như vụ mất 2,1 tỷ đồng trong tài khoản do lừa đảo nâng cấp SIM (ở TP. HCM) hay vụ mất hơn 5,5 tỷ đồng sau khi nghe điện thoại và làm theo yêu cầu của kẻ giả mạo công an (ở Hà Nội).

Ngoài hai hình thức kể trên, kẻ xấu còn “chế biến” nhiều kịch bản để lừa người dùng vào bẫy như dụ dỗ nạp tiền làm “nhiệm vụ online”, giả mạo người thân yêu cầu chuyển tiền, giả mạo cơ quan chức năng báo vi phạm giao thông…

Chiến lược “rải thảm” của hacker cùng các chiêu trò ngày càng tinh vi khiến người dùng sơ sảy một chút là trở thành nạn nhân. Thống kê của Bkav, cứ 4 người dùng Việt Nam thì có đến 3 người nhận được tin nhắn, cuộc gọi lừa đảo tài chính online.

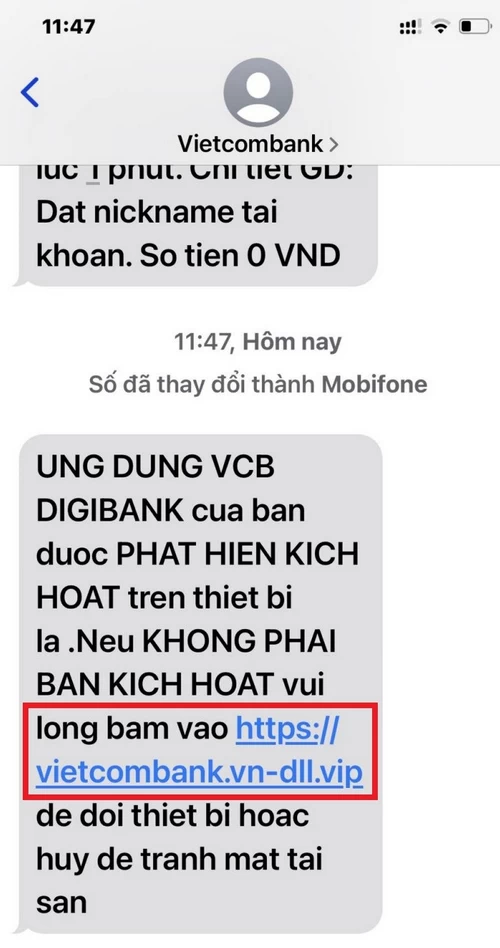

Gửi tin nhắn SMS Brandname giả mạo từ các tổ chức ngân hàng, tài chính cũng được hacker chuộng dùng trong năm 2022. Kết quả khảo sát của Bkav, hơn nửa số người dùng Việt Nam bị làm phiền bởi các tin nhắn này. Nhờ sự cải thiện về nhận thức an ninh mạng của người dùng, số người thực hiện theo yêu cầu trong tin nhắn giả mạo chỉ dừng ở mức 5,7% (theo báo cáo của Bkav), tuy nhiên đây vẫn là “miếng mồi béo bở” cho tin tặc.

Một tin nhắn giả mạo Brandname ngân hàng.

Để tránh trở thành nạn nhân của các chiến dịch lừa đảo này, người dùng nên xác minh thông tin tại trang chính thống của tổ chức. Không vội vàng thực hiện giao dịch qua các địa chỉ, số điện thoại hoặc email nhận được từ chính tin nhắn Brandname đó.

6,8 triệu người tham gia thị trường tiền mã hóa – tiềm năng nhưng cũng là thách thức

Theo thống kê của Bkav, Việt Nam hiện có 6,8 triệu người tham gia thị trường tiền mã hóa, thuộc Top các nước có số người tham gia cao hàng đầu thế giới. Điều này tiềm ẩn nhiều nguy cơ an ninh, bởi đây là thị trường mới, chưa hoàn thiện và chưa được công nhận ở nhiều nước, trong đó có Việt Nam. Khảo sát của Bkav, 49% người đầu tư tiền số trong nước chưa có hiểu biết đầy đủ mà “chơi” theo tâm lý đám đông hoặc qua bạn bè rủ rê.

Ông Nguyễn Văn Cường, Tổng Giám đốc phụ trách An ninh mạng của Bkav, cho biết: “Vấn đề an ninh tiền mã hóa khá phức tạp, từ nguy bị cơ thao túng bởi dư luận, sự kiểm soát giá cả của các nhà phát hành tiền số bằng thuật toán, cơ chế kiểm soát lừa đảo của các sàn giao dịch và tổ chức phát hành cho đến các cuộc tấn công mạng của các nhóm hacker… Người dùng nên trang bị đầy đủ kiến thức, đặc biệt lưu ý thông tin kiểm toán khi tham gia vào thị trường này. Đây là thông tin quan trọng nhưng lại chưa được nhiều người dùng quan tâm.”

Tiền mã hóa xây dựng dựa trên công nghệ Blockchain, cơ chế đồng thuận và thuật toán số hữu hạn. Các đồng tiền này có thể bị thao túng, kiểm soát bởi nhà phát hành hay các thuật toán, dẫn đến sụp đổ như đồng tiền Luna và UST. Được định giá bằng “niềm tin” nên cũng sụp đổ dễ dàng bởi thông tin dư luận như vụ sập sàn FTX. Các vụ tấn công tiền điện tử nổi tiếng trong năm 2022 có thể kể đến như: vụ tấn công vào Wormhole (tháng 2-2022) gây thiệt hại 325 triệu USD, vụ tấn công Ronin Network gây thiệt hại 625 triệu USD (tháng 3-2022), vụ tấn công vào Binance gây thiệt hại 570 triệu USD (tháng 10-2022).

Tuy nhiên, số lượng lớn người dùng trong nước sẵn sàng gia nhập thị trường hoàn toàn mới này cho thấy tiềm năng Việt Nam có thể dẫn đầu lĩnh vực tiền mã hóa trong tương lai. Thực tế thời gian qua, đã có nhiều dự án Việt Nam thành công bước đầu trên thị trường này, có thể kể đến Axie Infinity, Coin98, Kyber Network…

Dự báo an ninh mạng 2023

Trong năm 2023, lừa đảo qua hình thức gửi tin nhắn, gọi điện sẽ tiếp tục phổ biến khi hacker có thể kiếm tiền dễ dàng với các phi vụ lên tới hàng tỷ đồng. Dù nhận thức của người dùng đã được cải thiện, hacker sẽ ngày càng có thêm nhiều thủ đoạn tinh vi.

Nguồn lợi tài chính hấp dẫn cũng sẽ khiến mã độc mã hóa tống tiền tiếp tục nở rộ trong năm tới. Như đã nói ở trên, chiến dịch tấn công ransomware nhắm vào máy chủ chứa dữ liệu kế toán được ghi nhận từ tháng 4-2022 (hiện tại vẫn đang tiếp diễn) đã xâm nhập 1.355 máy chủ. Năm qua, nhiều cơ quan, doanh nghiệp “kêu cứu” nhưng không thể khắc phục do chưa thực hiện backup hoặc không cài phần mềm chủ động bảo vệ trước các cuộc tấn công.

Các chuyên gia dự báo, tấn công APT nhằm mục đích gián điệp sẽ gia tăng trong năm 2023. Bkav khuyến nghị các cơ quan, tổ chức cần tiếp tục tuân thủ và đẩy nhanh hơn nữa việc triển khai theo Chỉ thị 14/2018/CT-TTg “Về việc nâng cao năng lực phòng, chống phần mềm độc hại” và Chỉ thị 14/2019/CT-TTg “Về việc tăng cường bảo đảm an toàn, an ninh mạng nhằm cải thiện chỉ số xếp hạng của Việt Nam” của Thủ tướng Chính phủ để nâng cao năng lực và hiệu quả bảo đảm an toàn an ninh mạng Việt Nam.

H.Đ.B.

Nguồn do Bkav cung cấp.