Fortinet: 5 chiến lược bảo vệ doanh nghiệp khỏi mã độc tống tiền cho năm 2023

Fortinet, công ty Mỹ chuyên về các giải pháp an ninh mạng được tích hợp và tự động hóa trên phạm vi rộng, đã đưa ra khuyến nghị về 5 chiến lược bảo vệ các doanh nghiệp và người dùng cá nhân khỏi mã độc tống tiền (ransomware) cho năm 2023. Các ý kiến được chuyên gia bảo mật Aamir Lakhani của Fortinet tổng hợp.

Ảnh từ Internet. Thanks.

Sự gia tăng của các cuộc tấn công bằng mã độc tống tiền trong năm 2022 khiến chúng ta hình dung các nguy cơ sẽ tiếp diễn như thế nào trong tương lai. Các nhóm chuyên trách bảo mật ở khắp mọi nơi nên lường trước việc phương thức tấn công này thậm chí còn trở nên phổ biến hơn vào năm 2023. Chỉ trong nửa đầu năm 2022, số lượng các biến thể mã độc tống tiền mới do Fortinet xác định được đã tăng gần 100% so với khoảng thời gian sáu tháng trước đó. Đội ngũ nghiên cứu an ninh mạng và mối đe dọa toàn cầu của FortiGuard Labs đã ghi nhận 10.666 biến thể mã độc tống tiền mới trong 6 tháng đầu năm 2022 so với con số 5.400 biến thể trong nửa cuối năm 2021. Sự gia tăng đột biến các biến thể mã độc tống tiền mới này chủ yếu là do ngày càng nhiều kẻ tấn công lợi dụng phương thức RaaS (Ransomware-as-a-Service – dùng dịch vụ mã độc tống tiền) trên web đen.

Tuy nhiên, với sự gia tăng về số lượng biến thể của mã độc tống tiền, các kỹ thuật mà những kẻ xấu sử dụng để phát tán ransomware phần lớn vẫn giống nhau. Dự đoán này là tin tốt vì các nhóm chuyên trách bảo mật có thể chuẩn bị sẵn sàng để chống lại các cuộc tấn công này.

Dưới đây là phân tích của Aamir Lakhani và đội ngũ FortiGuard Labs về các chiến lược giảm thiểu thiệt hại từ mã độc tống tiền và cách thức triển khai những chiến lược này trong các tổ chức, doanh nghiệp.

Mã độc tống tiền là gì?

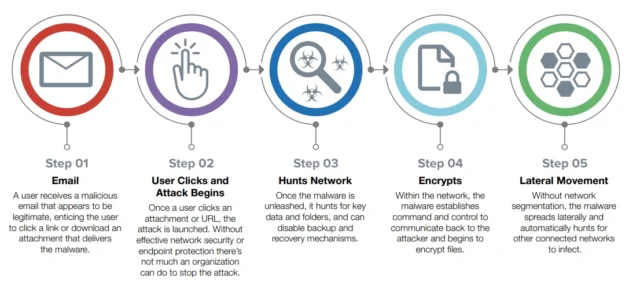

Mã độc tống tiền là phần mềm độc hại (malware) mã hóa hoặc giữ truy cập dữ liệu làm con tin để đổi lấy tiền chuộc. Mã độc đe dọa công bố, chặn hoặc làm hỏng dữ liệu — hoặc ngăn người dùng có thể sử dụng hay truy cập vào máy tính trừ khi họ đáp ứng yêu cầu của kẻ tấn công. Ngày nay, mã độc tống tiền thường được gửi qua các email lừa đảo (phishing). Máy tính người dùng sẽ bị nhiễm virus sau khi mở các tệp/file đính kèm chứa sẵn mã độc. Mã độc cũng có thể lây lan qua tải xuống ổ lưu trữ trên thiết bị, điều này xảy ra khi người dùng truy cập vào trang web bị nhiễm. Mã độc trên trang web đó được tải xuống và cài đặt vào máy mà người dùng không nhận ra.

Tấn công phi kỹ thuật (social engineering attack) thường đóng vai trò thiết yếu trong một cuộc tấn công mã độc. Đó là khi kẻ tấn công cố gắng thao túng người khác tiết lộ thông tin bí mật. Một hình thức phổ biến của tấn công phi kỹ thuật là gửi email hoặc tin nhắn văn bản nhằm đe dọa mục tiêu phải chia sẻ thông tin nhạy cảm, mở tệp chứa mã độc hoặc bấm vào liên kết dẫn tới trang web độc hại.

Cách thức ransomware tấn công.

Giảm thiểu thiệt hại của mã độc tống tiền

Các cuộc tấn công gây ra việc vi phạm dữ liệu là không thể tránh khỏi và không tổ chức nào muốn bị đặt vào tình huống buộc phải quyết định giữa trả tiền chuộc hay mất dữ liệu quan trọng. May mắn thay, đó không phải là hai lựa chọn duy nhất. Lựa chọn tốt nhất hiện nay là thực hiện các bước thích hợp để bảo vệ mạng Internet, điều này sẽ giúp giảm nguy cơ doanh nghiệp bị mã độc tống tiền tấn công. Cách tiếp cận này yêu cầu một mô hình bảo mật theo lớp kết hợp các biện pháp kiểm soát mạng, endpoint, biên, ứng dụng và trung tâm dữ liệu, cũng như cập nhật thông tin về các mối đe dọa.

Ngoài việc triển khai các công cụ và quy trình bảo mật phù hợp, cũng cần tính đến vai trò của giáo dục an ninh mạng trong chiến lược giảm thiểu thiệt hại từ mã độc tống tiền. Các tổ chức, doanh nghiệp cần hướng dẫn nhân viên cách phát hiện các dấu hiệu của một cuộc tấn công bằng mã độc tống tiền, đào tạo cho nhân viên biết các biện pháp bảo đảm cho an ninh mạng, đây là biện pháp phòng thủ khôn ngoan trước những kẻ tấn công xảo quyệt.

Chuyên gia bảo mật Aamir Lakhani cho rằng các doanh nghiệp, tổ chức cần thường xuyên hướng dẫn nhân viên cách phát hiện các dấu hiệu của phần mềm tống tiền, chẳng hạn như email được thiết kế giống như email đến từ các doanh nghiệp đáng tin cậy, hay cách nhận diện liên kết bên ngoài và tệp đính kèm đáng ngờ.

Hiểu rõ các rủi ro để thấy sự cần thiết của việc giảm thiểu thiệt hại của mã độc tống tiền

Khi quan sát bất kỳ tổ chức nào, các chuyên gia cũng có thể tìm thấy các “lỗ hổng” bảo mật làm tăng khả năng doanh nghiệp trở thành nạn nhân của một cuộc tấn công mã độc tống tiền. Dưới đây là một số thách thức phổ biến mà theo chuyên gia bảo mật Aamir Lakhani, các nhóm chuyên trách bảo mật và các tổ chức đang phải đối mặt, có thể khiến các tổ chức dễ bị tấn công hơn trước các sự cố mạng.

- Nhân viên thiếu kiến thức về việc sử dụng mạng an toàn: Hành vi của con người tiếp tục là một yếu tố quan trọng trong hầu hết các sự cố bảo mật. Ngoài việc không thể nhận biết các dấu hiệu của mã độc tống tiền, việc nhân viên thiếu kiến thức chung về an ninh mạng có thể khiến tổ chức gặp rủi ro. Theo Báo cáo điều tra vi phạm dữ liệu (DBIR) năm 2022 của Verizon, 82% số vụ vi phạm xảy ra trong năm qua có liên quan đến yếu tố con người.

- Chính sách mật khẩu yếu: Không đủ hoặc không có chính sách liên quan đến thông tin xác minh danh tính của nhân viên làm tăng khả năng tổ chức phải đối mặt với các vụ vi phạm bảo mật. Thông tin xác thực bị xâm phạm có liên quan đến gần 50% số cuộc tấn công.

- Các quy trình và việc giám sát bảo mật không đầy đủ: Không một công cụ đơn lẻ nào có thể cung cấp mọi thứ cần thiết cho nhóm chuyên trách bảo mật để giám sát và bảo vệ tổ chức khỏi các sự cố mạng tiềm ẩn như mã độc tống tiền. Phương pháp tiếp cận bảo mật theo lớp có thể giúp quản lý rủi ro một cách khá toàn diện cho doanh nghiệp.

- Thiếu hụt nhân sự chuyên trách bảo mật và CNTT: Rõ ràng là cần phải có những cá nhân trong nhóm có các kỹ năng phù hợp trong việc hỗ trợ các nỗ lực giám sát và giảm thiểu rủi ro nhằm chống lại tội phạm mạng một cách hiệu quả. Tuy nhiên, dữ liệu cho thấy khoảng cách về kỹ năng an ninh mạng đặt ra thách thức lớn cho các lãnh đạo và giám đốc an toàn thông tin: làm thế nào để thu hút và giữ chân nhân tài mới đồng thời bảo đảm các thành viên hiện tại có được các cơ hội đào tạo và nâng cao kỹ năng cần thiết.

Các cuộc tấn công mã độc tống tiền gần đây cho thấy điều gì?

Ransomware ngày càng trở nên tinh vi hơn, đòi tiền chuộc nhiều hơn, ảnh hưởng đến các công ty trong mọi ngành nghề ở mọi khu vực địa lý. Các cuộc tấn công mã độc tống tiền nổi tiếng gần đây có thể kể đến như Colonial Pipeline, JBS, và vô số các sự cố mã độc tống tiền khác xảy ra mà không được đưa lên truyền thông. Tuy nhiên, nhiều cuộc tấn công hoàn toàn có thể được ngăn chặn bằng cách áp dụng các giải pháp an ninh mạng mạnh, bao gồm việc liên tục đào tạo nâng cao nhận thức an ninh mạng cho nhân viên, đồng thời tập trung vào triển khai cách thức ZTNA (Zero Trust Networking Access) và bảo mật endpoint (Endpoint Security, bảo mật điểm cuối, bảo mật thiết bị đầu cuối là việc bảo vệ các thiết bị trên mạng hoặc các hệ thống đám mây ra khỏi các mối đe dọa an ninh mạng).

5 phương pháp bảo vệ tốt nhất tránh khỏi mã độc tống tiền

Việc phát hiện mã độc tống tiền hiệu quả đòi hỏi sự kết hợp giữa đào tạo và công nghệ. Chuyên gia bảo mật Aamir Lakhani thay mặt đội ngũ nghiên cứu của Fortinet đưa ra khuyến nghị những phương thức giúp phát hiện và ngăn chặn sự phát triển của các cuộc tấn công mã độc tống tiền hữu hiệu nhất hiện nay:

- Hướng dẫn cho nhân viên về các dấu hiệu nổi bật của mã độc tống tiền: Việc đào tạo nâng cao nhận thức về bảo mật cho lực lượng lao động ngày nay là điều bắt buộc và sẽ giúp các tổ chức phòng thủ chống lại một loạt các mối đe dọa ngày càng phát triển. Hướng dẫn nhân viên cách phát hiện các dấu hiệu của mã độc tống tiền, chẳng hạn như email được thiết kế giống như email đến từ các doanh nghiệp đáng tin cậy hay cách nhận diện liên kết bên ngoài và tệp đính kèm đáng ngờ.

- Dùng mánh khóe dụ dỗ và ngăn chặn những kẻ tấn công: Honeypot là một mồi nhử bao gồm các kho lưu trữ giả mạo các tệp được thiết kế để trông giống như các mục tiêu hấp dẫn đối với những kẻ tấn công. Có thể phát hiện và ngăn chặn cuộc tấn công khi tin tặc đòi tiền chuộc tấn công Honeypot. Công nghệ lừa đảo qua mạng như thế này không chỉ sử dụng các kỹ thuật và chiến thuật riêng của chính mã độc tống tiền chống lại chính nó để kích hoạt khả năng phát hiện, mà còn khám phá ra các chiến thuật, công cụ và quy trình (TTP) kẻ tấn công sử dụng trong mạng để nhóm chuyên trách bảo mật có thể xác định và khắc phục những lỗ hổng bảo mật đó.

- Giám sát mạng và các thiết bị đầu cuối: Bằng cách tiến hành giám sát mạng liên tục, có thể ghi lại lưu lượng truy cập đến và đi, quét file để tìm bằng chứng tấn công (chẳng hạn như việc sửa đổi không thành công), thiết lập đường cơ sở cho hoạt động được chấp nhận của người dùng, và sau đó điều tra mọi dấu hiệu bất thường. Việc triển khai các công cụ chống virus và chống mã độc tống tiền cũng rất hữu ích vì có thể sử dụng các công nghệ này để đưa vào danh sách trắng các trang web được chấp nhận. Cuối cùng, việc bổ sung các tính năng phát hiện dựa trên hành vi vào hộp công cụ bảo mật là điều cần thiết, đặc biệt khi bề mặt tấn công của tổ chức ngày càng mở rộng và những kẻ tấn công liên tục nâng cao khả năng bằng các cuộc tấn công mới, phức tạp hơn.

- Nhìn ra bên ngoài tổ chức: Hãy xem xét việc nhìn ra bên ngoài mạng lưới để tìm hiểu những nguy cơ rủi ro đối với một tổ chức. Dịch vụ DRP, một phần mở rộng của kiến trúc bảo mật, có thể giúp tổ chức nhìn thấy và giảm thiểu ba lĩnh vực rủi ro bổ sung: rủi ro tài sản kỹ thuật số, rủi ro liên quan đến thương hiệu, các mối đe dọa ngầm và các mối đe dọa tiềm ẩn sắp xảy ra.

- Tăng cường SOC-as-a-service (dịch vụ bảo đảm an toàn thông tin trên nền tảng website giúp người dùng dễ dàng theo dõi tình hình an ninh mạng bên trong hệ thống theo thời gian thực) cho tổ chức nếu cần: Thực tế hiện tại qua toàn cảnh mối đe dọa, xét cả về tốc độ và mức độ tinh vi, chúng ta hiểu rằng cần nỗ lực hơn để luôn đi trước những kẻ tấn công. Cụ thể, làm việc thông minh hơn, thí dụ như thuê ngoài các nhiệm vụ, công việc cụ thể như ứng phó với sự cố và săn lùng mối đe dọa. Đây là lý do tại sao việc dựa vào nhà cung cấp dịch vụ Phát hiện và phản hồi được quản lý (MDR) hoặc cung cấp dịch vụ SOC rất hữu ích. Tăng cường năng lực cho tổ chức theo cách này có thể giúp đơn giản hóa quy trình công việc, giải phóng các nhà phân tích để họ có thể tập trung vào các nhiệm vụ nghiên cứu quan trọng nhất.

Fortinet cho biết: Mặc dù quy mô và tốc độ của mã độc tống tiền không chậm lại nhưng vẫn có sẵn nhiều công nghệ và quy trình giúp các tổ chức, các nhóm chuyên trách bảo mật giảm thiểu rủi ro liên quan đến loại hình tấn công này. Từ các chương trình giáo dục, đào tạo về không gian mạng đang sẵn có ra cho đến các nỗ lực tăng cường ZTNA, Fortinet có thể cung cấp cho các tổ chức những công cụ và giải pháp ngăn chặn những kẻ tấn công xảo quyệt nhất.

T.N.X.

Nguồn do Fortinet cung cấp.